Arami

Киберпреступники используют устаревшие форматы файлов в атаках на организации в США ( 1 фото )

Исследователи связывают недавнюю кампанию с группировкой Kimsuky, также известной как Smoke Screen.

Киберпреступная группировка, предположительно связанная с Северной Кореей, провела вредоносную кампанию против американских организаций. Для сокрытия следов атак злоумышленники использовали устаревший файловый формат Kodak FlashPix (FPX), сообщают исследователи из компании Prevailion.

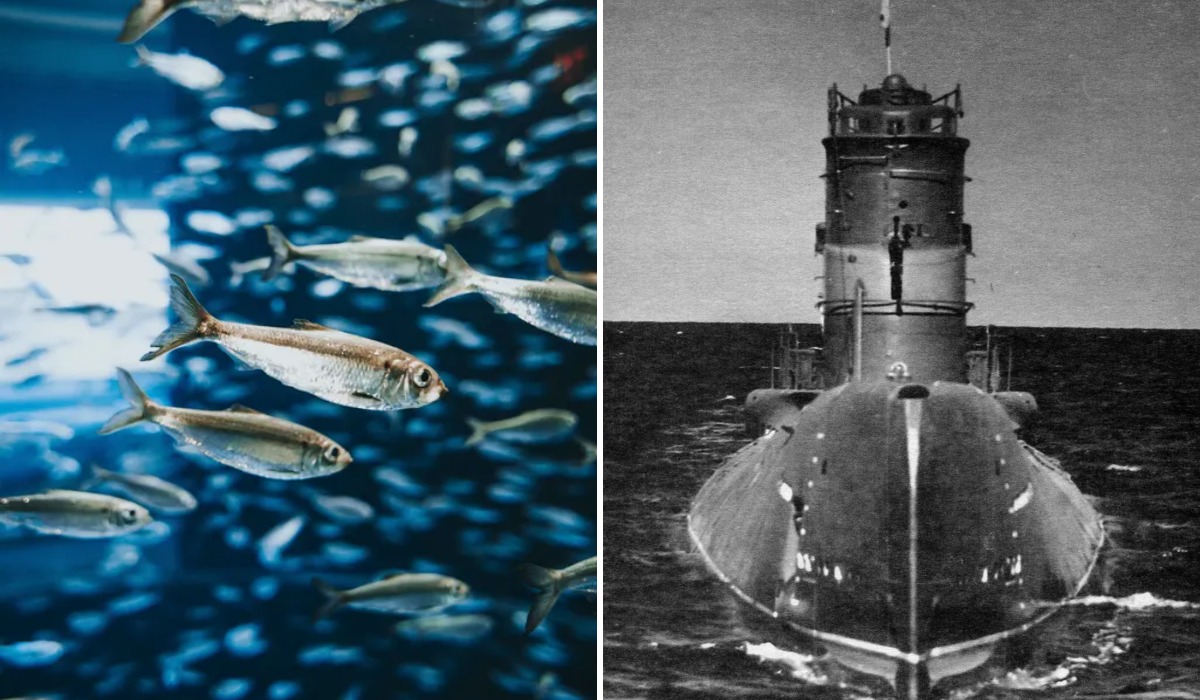

Группировка встраивает вредоносное ПО в файлы в формате FPX, поскольку такие файлы реже детектируются антивирусами по сравнению со стандартными файлами Visual Basic for Applications (VBA). По словам исследователей, злоумышленники рассылают жертвам вредоносные документы, в которых говорится о ядерном сдерживании, программе атомных подводных лодок Северной Кореи и экономических санкциях против северокорейского режима.

Исследователи связывают недавнюю кампанию с группировкой Kimsuky, также известной как Smoke Screen. Несмотря на то, что ранее группировка атаковала в основном южнокорейские аналитические центры и экспертов по обороне, сейчас целями преступников, похоже, стали американские компании. По предположениям специалистов, последняя вредоносная кампания началась после того, как киберкомандование США публично раскрыло вредоносные программы, которые исследователи безопасности связывают с северокорейской группировкой Lazarus, в прошлом использовавшей кибератаки для финансирования оружейной программы Пхеньяна.

Злоумышленники выполняли перечисление хоста с использованием файлов формата FPX для доступа к логинам и паролям пользователей. Они также воспользовались инструментарием управления Windows (Windows Management Instrumentation, WMI) с целью обнаружить, есть ли на системах жертвы определенные антивирусные решения, а именно Malwarebytes, Windows Defender, McAfee, Sophos или TrendMicro, прежде чем продолжить атаку.

По словам исследователей, данные атаки являются продолжением запущенной в 2018 году целевой фишинговой кампании BabyShark, нацеленной на «мозговые центры» в США.

Компания Positive Technologies проводит исследование о том, сколько времени тратят ИБ-специалисты на работу в SIEM-системах и предлагает анонимно ответить на несколько вопросовhttps://surveys.hotjar.com/s?siteId=1095096&surveyId=140403 .

Взято: Тут

18