vovapres

Примитивная безопасность данных в ФСБ ( 3 фото + 1 гиф )

Длинная статья в CNN по поводу расследования отравления Навального. Интересна тем, как плоха безопасность данных, какими примитивными методами пользуются сотрудники и руководство, и как легко это все раскопать при помощи хорошего специалиста по анализу и майнингу данных.

Bellingcat копал в

Данные о пассажирах в полетных манифестах.

Данные по звонкам сотовых телефонов.

Данные из баз паспортных данных.

Данные по регистрации автомобилей.

Данные по парковкам.

Данные по кредиткам.

Данные из публичных государственных документов и указов с именами и организациями.

Статья по методологии для особо интересующихся. Отмечается чрезвычайно низкая степень защиты данных в российском сегменты и регулярные утечки данных. За несколько сот евро в биткойнах можно получить любые данные

For example, to find a huge collection of personal information for Anatoliy Chepiga — one of the two GRU officers involved in the poisoning of Sergey Skripal and his daughter — we only need to use a Telegram bot and about 10 euros.

Due to porous data protection measures in Russia, it only takes some creative Googling (or Yandexing) and a few hundred euros worth of cryptocurrency to acquire telephone records with geolocation data, passenger manifests, and residential data. For the records contained within multi-gigabyte database files that are not already floating around the internet via torrent networks, there is a thriving black market to buy and sell data.

У агентов ФСБ оказались довольно примитивные методы. Вместо использования действительно случайных паспортных данных агенты просто меняли фамилию на девичью матери, тещи или жены. Они не утруждались генерацией случайной даты рождения в заданных разумных пределах, а использовали свою собственную, поменяв год или месяц. Иногда летели трое, и двое фамилии поменяли на достаточно случайные, а третий - нет. Ну и эти "случайные" они потом продолжали переиспользовать регулярно. Все это, естественно, тут же раскрывается простейшим математическим анализом данных. Проблемы, в общем, схожие с паролями - если не пользоваться специальными средствами, надо же все их помнить, а для человека это нереально.

Далее, зафиксирована высокая активность сотовой связи руководства между собой, институтами и подчиненными. Тут вообще, как в сериале - вроде наше время, а они все время звонят, выходят куда-то поговорить, включают воду... как будто нет СМС и приложений шифрованной связи. Ну, в кино понятно, не экран телефона же все время снимать. Но в разведке-то, господа... У аналитиков оказались и метадата и данные по перемещению телефонов сотрудников. Что интересно, такое можно извлечь не обязательно из данных сотового провайдера, а, например, из рекламы Гугла или того же Яндекса. Даже звонки через VoIP отслеживались, так что провайдер, видимо, публичный.

Заказывать спец телефоны сложно и дорого. Все время менять, доставая из коробки случайные - можно, но нужно не перепутать и как-то каждый раз апдейтить адресную книжку начальника, чтобы он звонил на правильный номер... Нужно и телефон поменять и защищенное приложение использовать, и регулярно менять набор устройств, чтобы IMEI не ассоциировались устойчиво с определенными людьми, организациями и координатами. Но хоть такие служебные телефоны есть, пользоваться они ими не умеют. Один персонаж включил свой обычный телефон - на пару секунд и упс - этого было достаточно, чтобы не только определить его местоположение, но и понять, каким служебным девайсом он пользуется, ибо и время и место совпадают. Дальше отследить служебный телефон не представляло сложностей.

Регистрация автомобилей интересна. Некоторые агенты указывали рабочий адрес вместо домашнего. То есть вроде бы обычный гражданин, а личный автомобиль почему-то зарегистирован по адресу ФСБ...

Vehicle information from a popular Telegram bot linked to a number called by Alexandrov. The entry reads —

Owner: Shvets Mikhail Mikhailovich

Passport: City – Balashikha; Trubetskaya Street 116

Owner’s year of birth: 1977

This building on Trubetskaya 116 is not an address where anyone actually lives, but rather Shvets’s work address — the FSB Center for Special Operations.

Научные публикации тоже неплохой источник. Ученым же нужно где-то обсуждать свои теории и модели. В СССР целые отделы читали западные научные журналы по интересным тематикам. Была даже такая шутка - можно опубликовать теорию из СССР и не тратиться на дорогие эксперименты, ибо американцы все проверят. Например, упс

Паспортные базы, понятно, копируются всеми, кому не лень. Что показывает как плохую подготовку айтишников, так и примитивный софт и железо, используемые в подобных местах. Можно, конечно, заказать специальные компьютеры без портов, настоить ось с запрещением скриншотов и копирования данных при помощи Ctrl+C, но это ж деньги и квалификация персонала... А если перенос данных на флешке это часть процесса, то пиши пропало. Как писал еще Кевин Митник, вопрос в социальном подходе, а иногда и просто в деньгах. Тяжело жить на одну зарплату при такой золотой жиле...

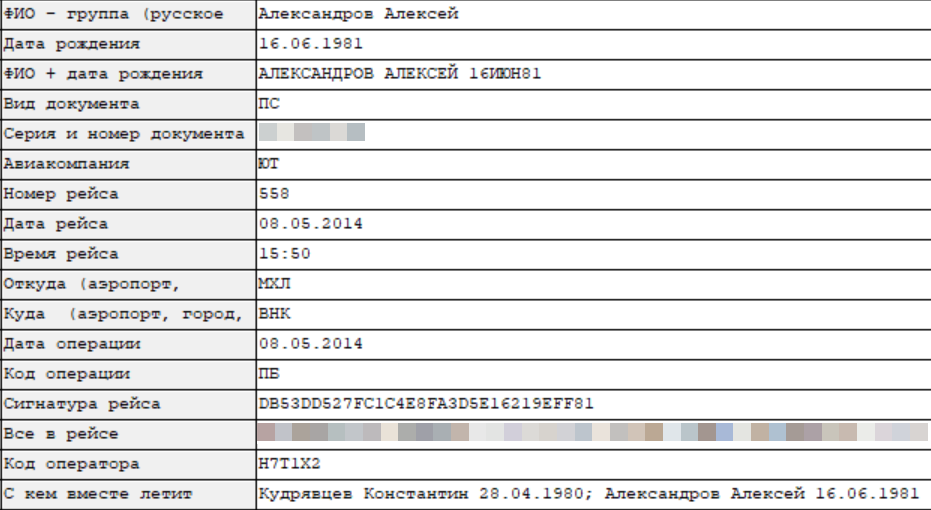

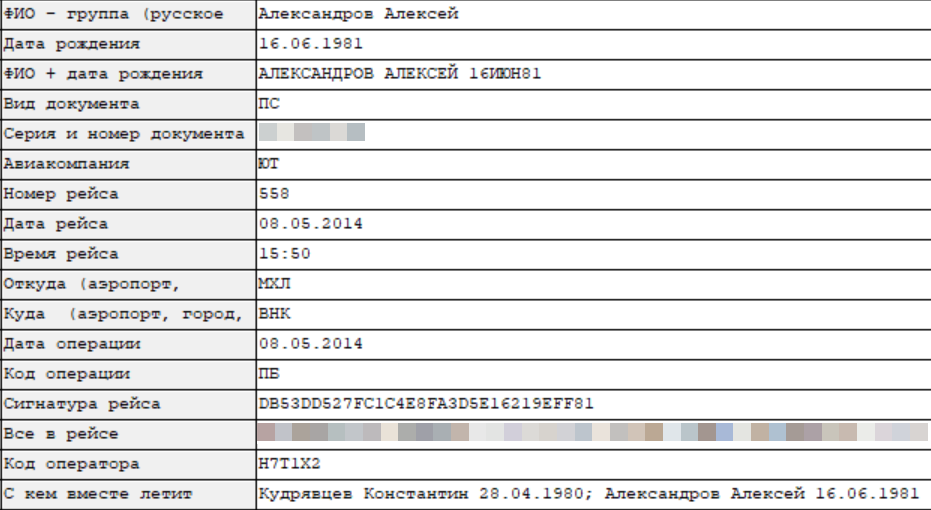

Нетрудно потом провести анализ паспортов, адресов, выяснить кто на ком женат, какие даты рождения, извлечь фото, поискать такие же лица и схожие данные. Сопоставить данные телефона и геолокации с "интересными" объектами. Связать данные полетов, кто и с кем летал и куда. И картинка, как на ладони. Например, тут вот ребята купили билеты вместе. Достаточно одного "подозреваемого", чтобы теперь вычислить и еще двух.

Есть также анализ, куда, например, Навальный собирался поехать, сообщив в блоге, но не поехал. А по полетам ребята из ФСБ сразу туда направились. Не солоно хлебавши и вернулись через день.

Слабовата безопасность данных в российской госбезопасности, слабовата.

Bellingcat копал в

Данные о пассажирах в полетных манифестах.

Данные по звонкам сотовых телефонов.

Данные из баз паспортных данных.

Данные по регистрации автомобилей.

Данные по парковкам.

Данные по кредиткам.

Данные из публичных государственных документов и указов с именами и организациями.

Статья по методологии для особо интересующихся. Отмечается чрезвычайно низкая степень защиты данных в российском сегменты и регулярные утечки данных. За несколько сот евро в биткойнах можно получить любые данные

For example, to find a huge collection of personal information for Anatoliy Chepiga — one of the two GRU officers involved in the poisoning of Sergey Skripal and his daughter — we only need to use a Telegram bot and about 10 euros.

Due to porous data protection measures in Russia, it only takes some creative Googling (or Yandexing) and a few hundred euros worth of cryptocurrency to acquire telephone records with geolocation data, passenger manifests, and residential data. For the records contained within multi-gigabyte database files that are not already floating around the internet via torrent networks, there is a thriving black market to buy and sell data.

У агентов ФСБ оказались довольно примитивные методы. Вместо использования действительно случайных паспортных данных агенты просто меняли фамилию на девичью матери, тещи или жены. Они не утруждались генерацией случайной даты рождения в заданных разумных пределах, а использовали свою собственную, поменяв год или месяц. Иногда летели трое, и двое фамилии поменяли на достаточно случайные, а третий - нет. Ну и эти "случайные" они потом продолжали переиспользовать регулярно. Все это, естественно, тут же раскрывается простейшим математическим анализом данных. Проблемы, в общем, схожие с паролями - если не пользоваться специальными средствами, надо же все их помнить, а для человека это нереально.

Далее, зафиксирована высокая активность сотовой связи руководства между собой, институтами и подчиненными. Тут вообще, как в сериале - вроде наше время, а они все время звонят, выходят куда-то поговорить, включают воду... как будто нет СМС и приложений шифрованной связи. Ну, в кино понятно, не экран телефона же все время снимать. Но в разведке-то, господа... У аналитиков оказались и метадата и данные по перемещению телефонов сотрудников. Что интересно, такое можно извлечь не обязательно из данных сотового провайдера, а, например, из рекламы Гугла или того же Яндекса. Даже звонки через VoIP отслеживались, так что провайдер, видимо, публичный.

Заказывать спец телефоны сложно и дорого. Все время менять, доставая из коробки случайные - можно, но нужно не перепутать и как-то каждый раз апдейтить адресную книжку начальника, чтобы он звонил на правильный номер... Нужно и телефон поменять и защищенное приложение использовать, и регулярно менять набор устройств, чтобы IMEI не ассоциировались устойчиво с определенными людьми, организациями и координатами. Но хоть такие служебные телефоны есть, пользоваться они ими не умеют. Один персонаж включил свой обычный телефон - на пару секунд и упс - этого было достаточно, чтобы не только определить его местоположение, но и понять, каким служебным девайсом он пользуется, ибо и время и место совпадают. Дальше отследить служебный телефон не представляло сложностей.

Регистрация автомобилей интересна. Некоторые агенты указывали рабочий адрес вместо домашнего. То есть вроде бы обычный гражданин, а личный автомобиль почему-то зарегистирован по адресу ФСБ...

Vehicle information from a popular Telegram bot linked to a number called by Alexandrov. The entry reads —

Owner: Shvets Mikhail Mikhailovich

Passport: City – Balashikha; Trubetskaya Street 116

Owner’s year of birth: 1977

This building on Trubetskaya 116 is not an address where anyone actually lives, but rather Shvets’s work address — the FSB Center for Special Operations.

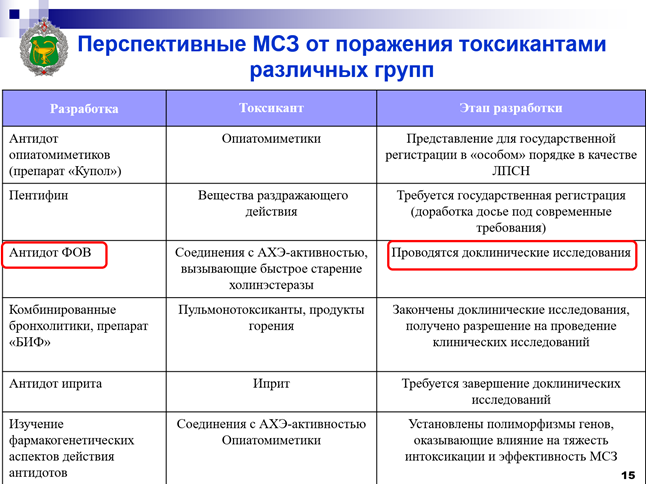

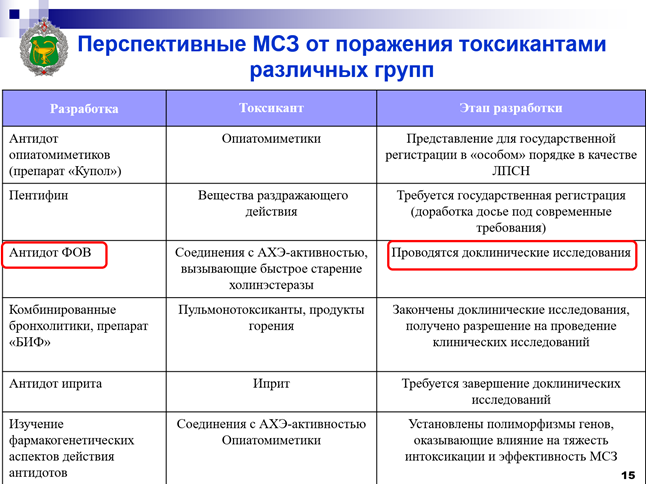

Научные публикации тоже неплохой источник. Ученым же нужно где-то обсуждать свои теории и модели. В СССР целые отделы читали западные научные журналы по интересным тематикам. Была даже такая шутка - можно опубликовать теорию из СССР и не тратиться на дорогие эксперименты, ибо американцы все проверят. Например, упс

Паспортные базы, понятно, копируются всеми, кому не лень. Что показывает как плохую подготовку айтишников, так и примитивный софт и железо, используемые в подобных местах. Можно, конечно, заказать специальные компьютеры без портов, настоить ось с запрещением скриншотов и копирования данных при помощи Ctrl+C, но это ж деньги и квалификация персонала... А если перенос данных на флешке это часть процесса, то пиши пропало. Как писал еще Кевин Митник, вопрос в социальном подходе, а иногда и просто в деньгах. Тяжело жить на одну зарплату при такой золотой жиле...

Нетрудно потом провести анализ паспортов, адресов, выяснить кто на ком женат, какие даты рождения, извлечь фото, поискать такие же лица и схожие данные. Сопоставить данные телефона и геолокации с "интересными" объектами. Связать данные полетов, кто и с кем летал и куда. И картинка, как на ладони. Например, тут вот ребята купили билеты вместе. Достаточно одного "подозреваемого", чтобы теперь вычислить и еще двух.

Есть также анализ, куда, например, Навальный собирался поехать, сообщив в блоге, но не поехал. А по полетам ребята из ФСБ сразу туда направились. Не солоно хлебавши и вернулись через день.

Слабовата безопасность данных в российской госбезопасности, слабовата.

Взято: Тут

1124